首先當然要建立一個URL, 沒有HTML純文字

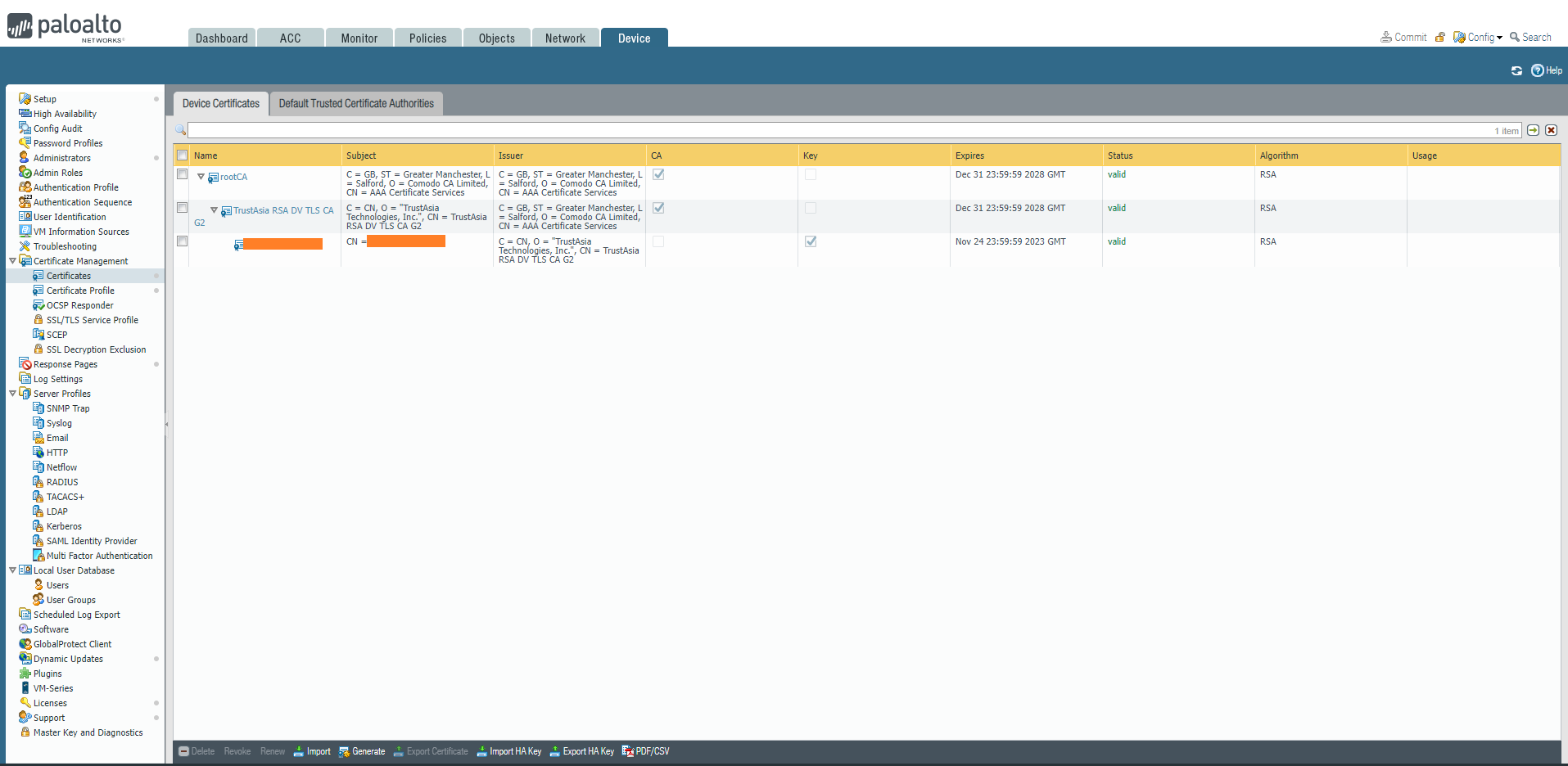

然後到Certificate裏Import上面網址的root certificate和intermediate certificate然後當然要Import上面domain的certificate

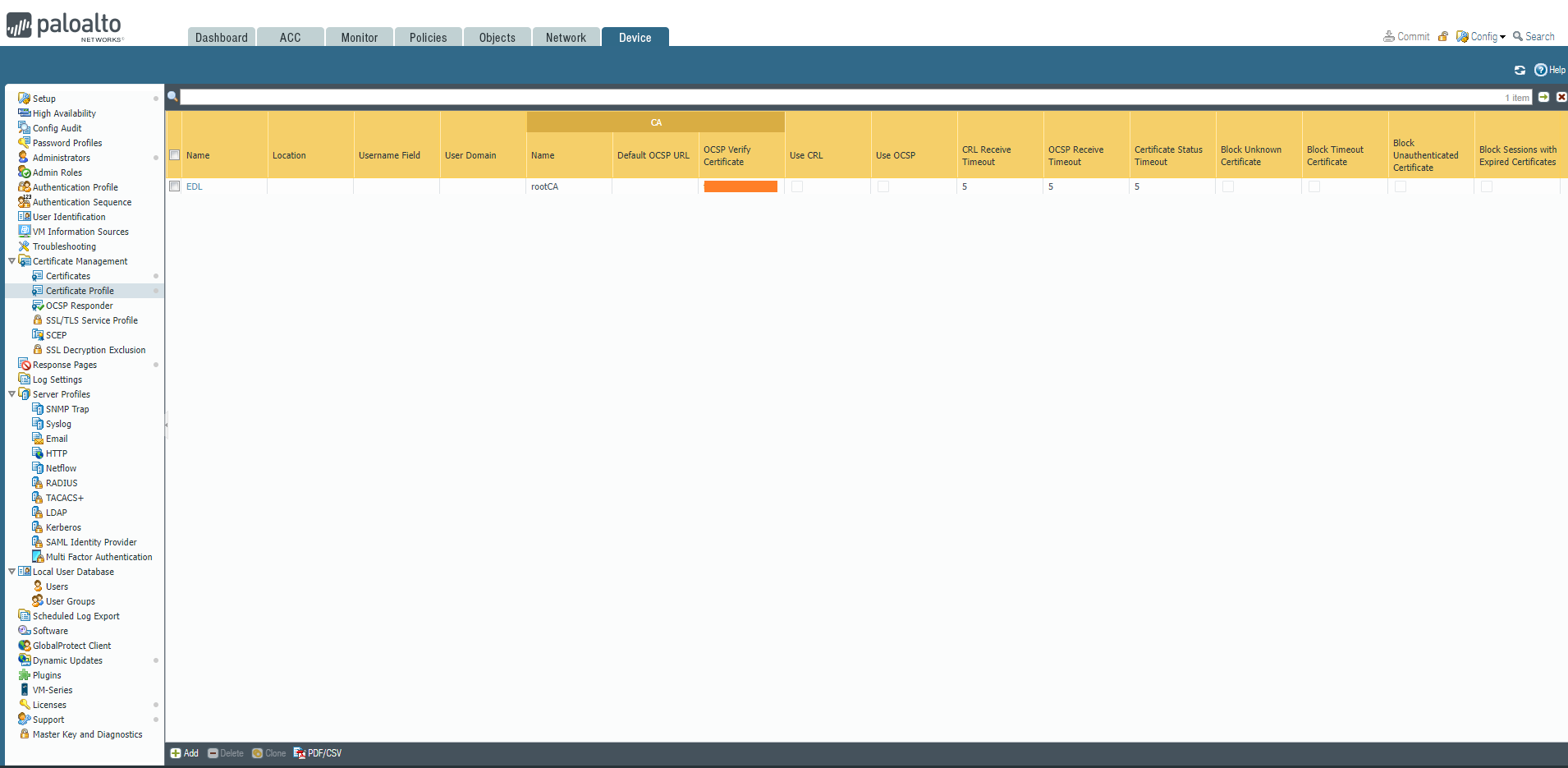

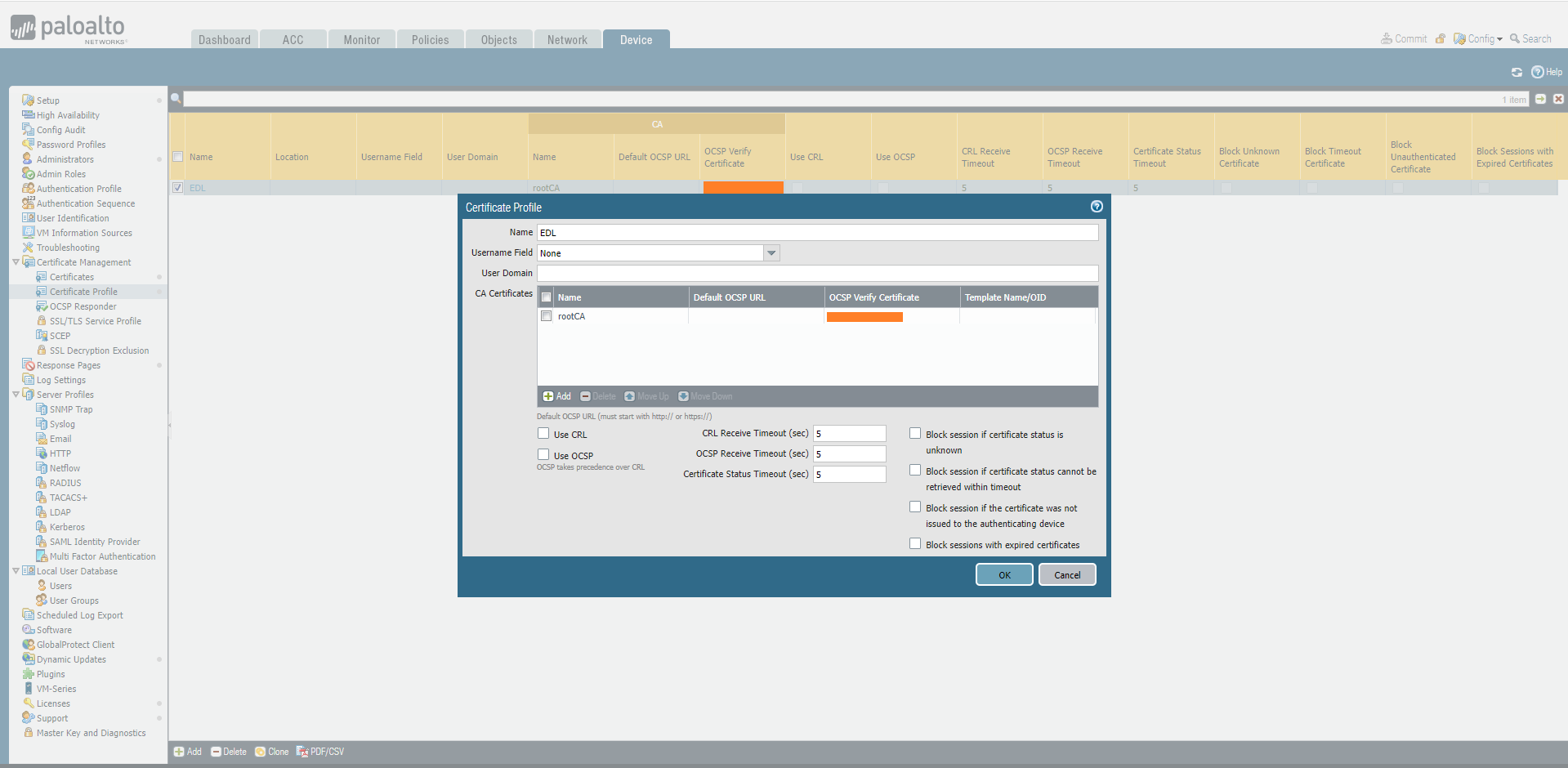

接著建立一個Certificate Profile

我的情怳是選擇Root Certificate, 然後OCSP用自己EDL domain的certificate, 其他用Default就可以

我的情怳是選擇Root Certificate, 然後OCSP用自己EDL domain的certificate, 其他用Default就可以

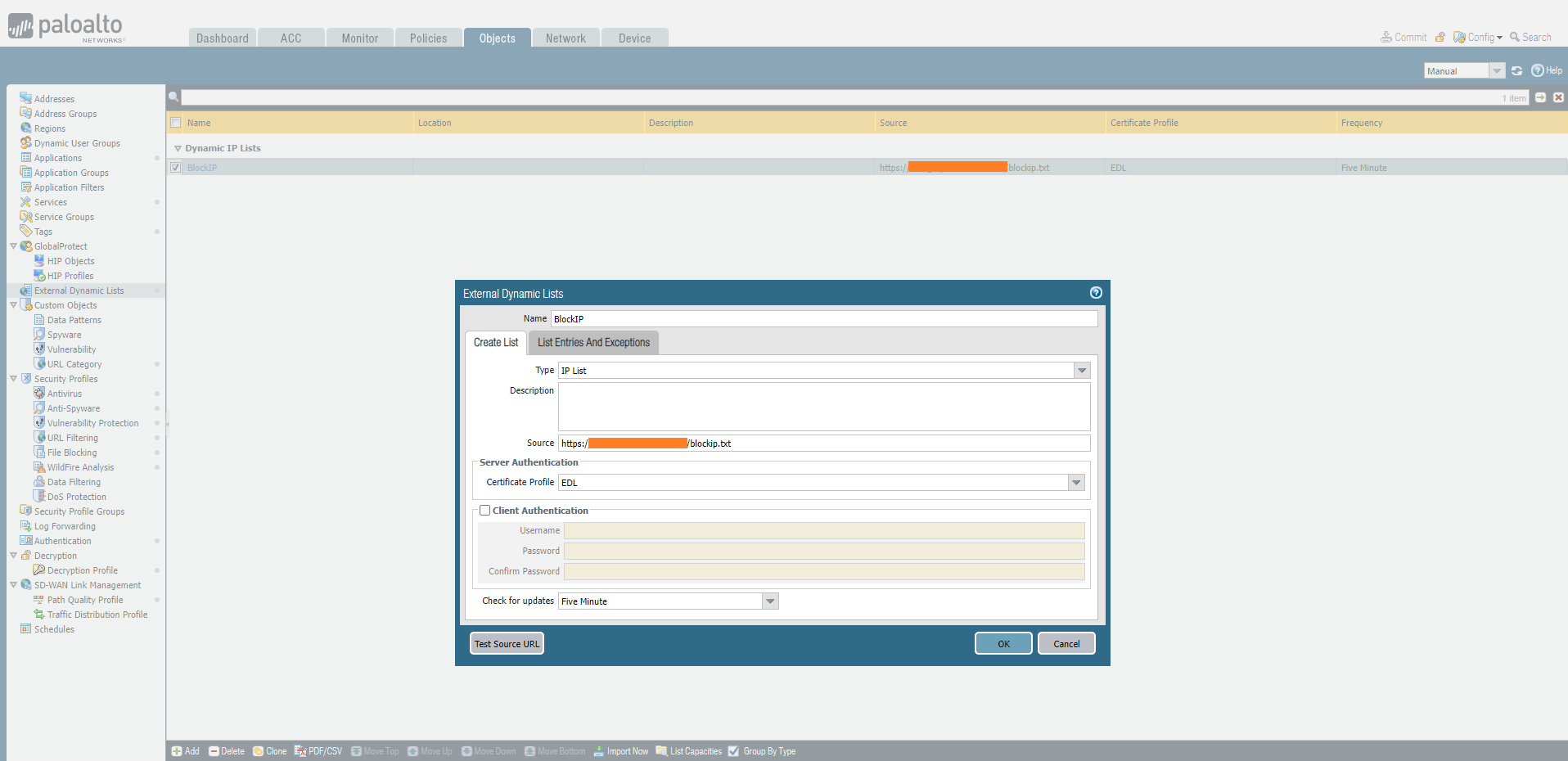

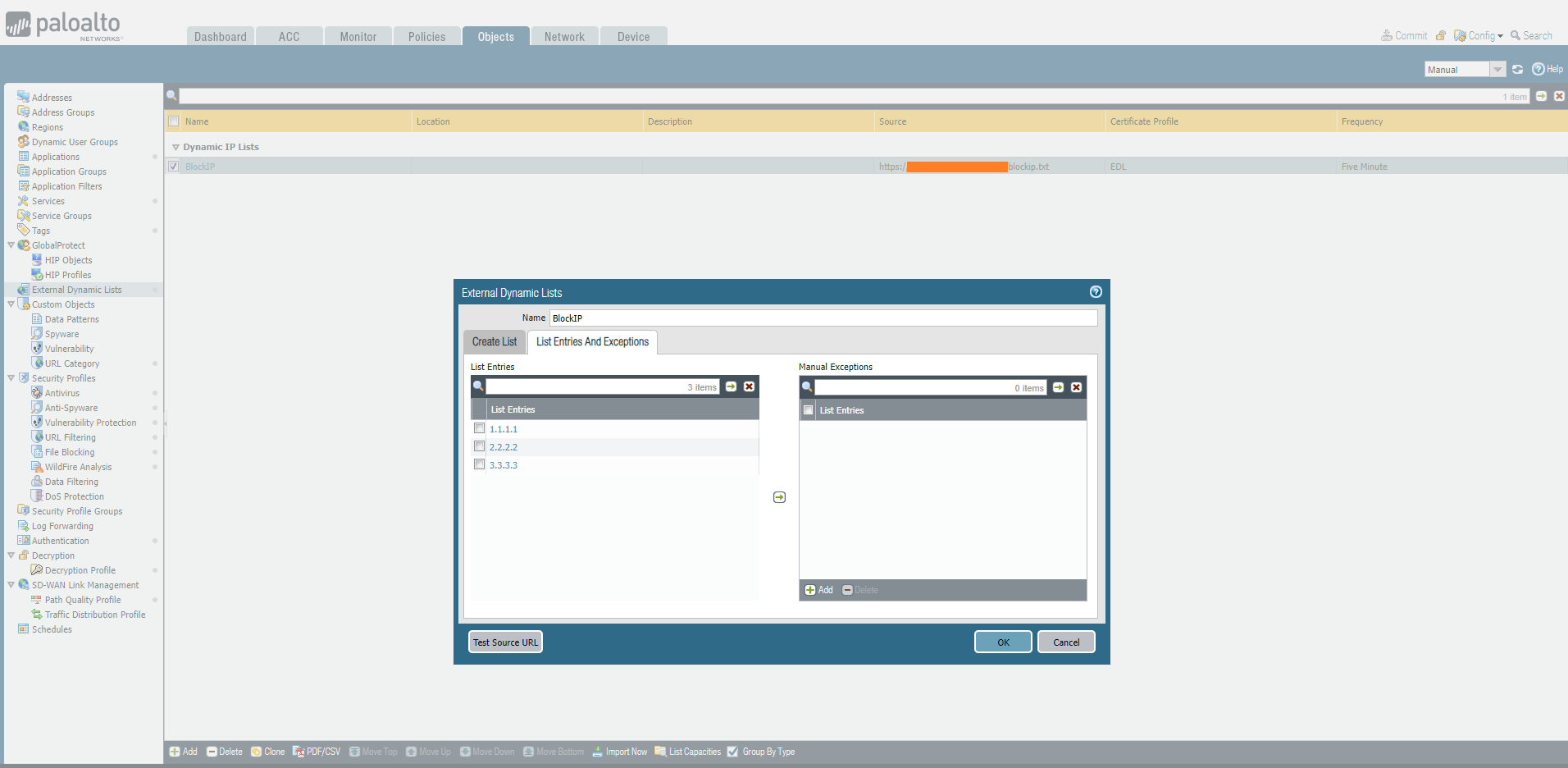

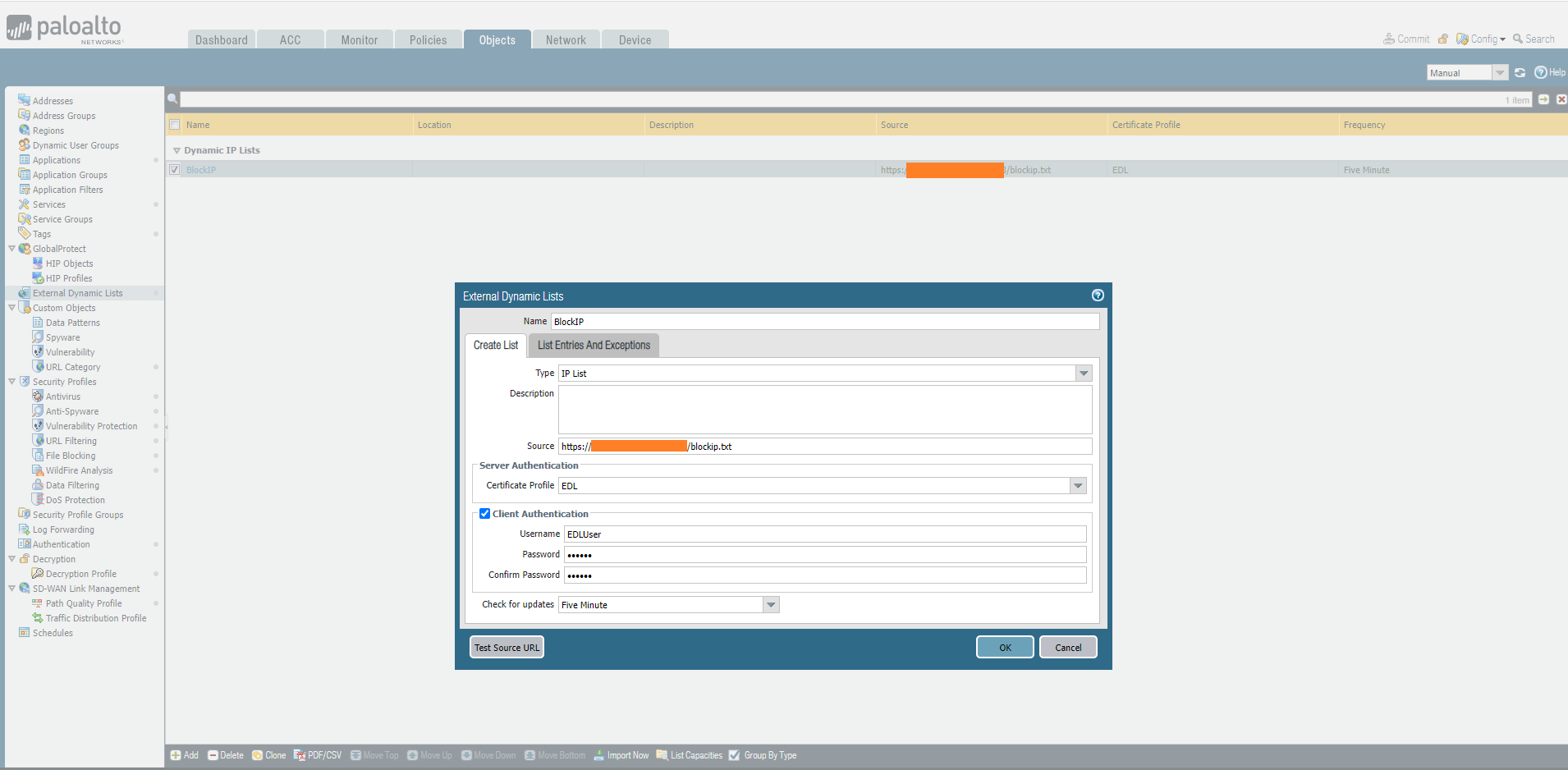

然後建立一個EDL, 輸入上面已準備好的EDL URL, 先不要Client Authentication, 成功了再加Client Authentication

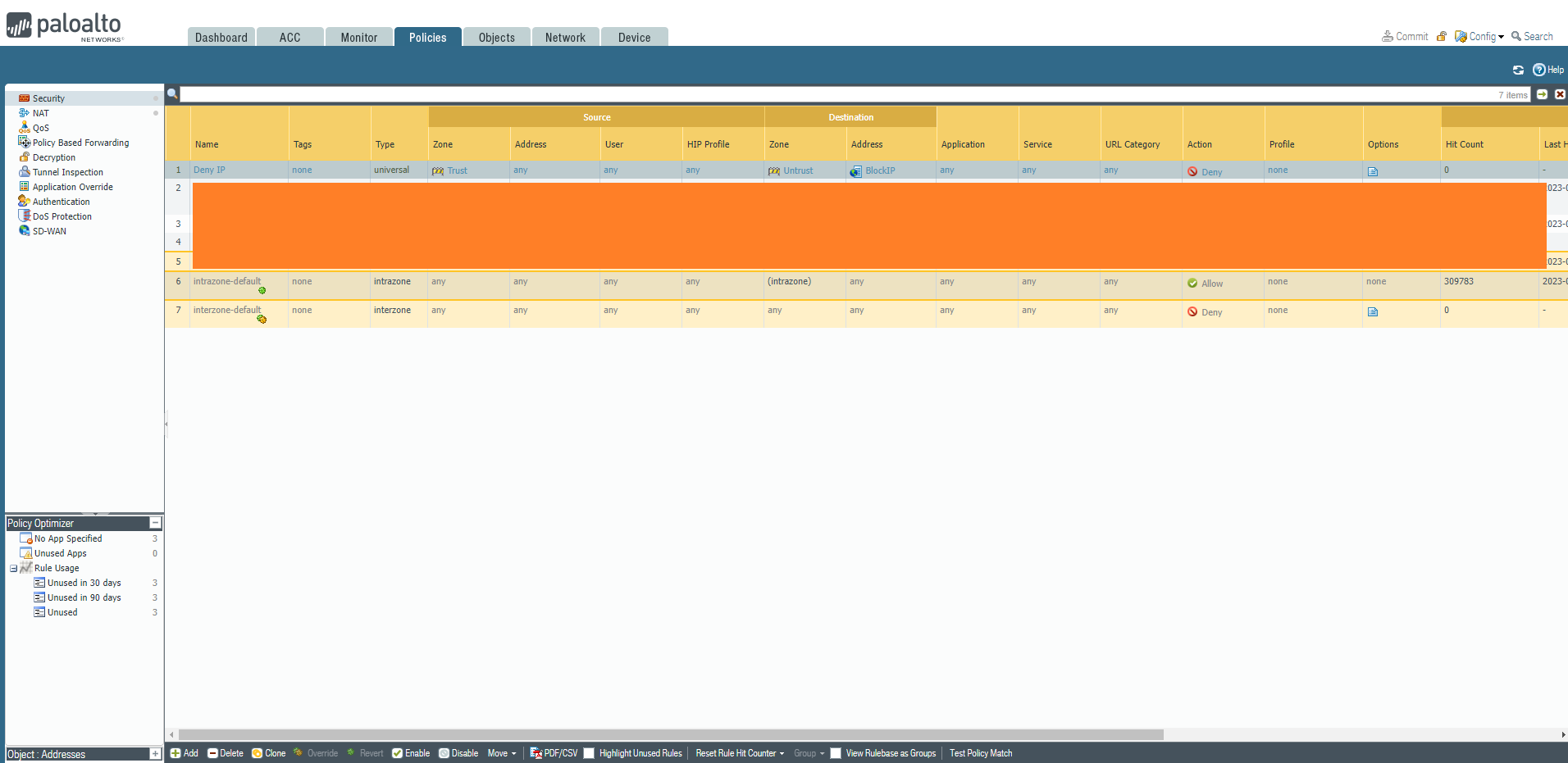

心急的話是不會成功的, 我們還要至小有一條Policy, EDL才能成功獲取內容, 隨便加一條Policy包含EDL的Object就可以

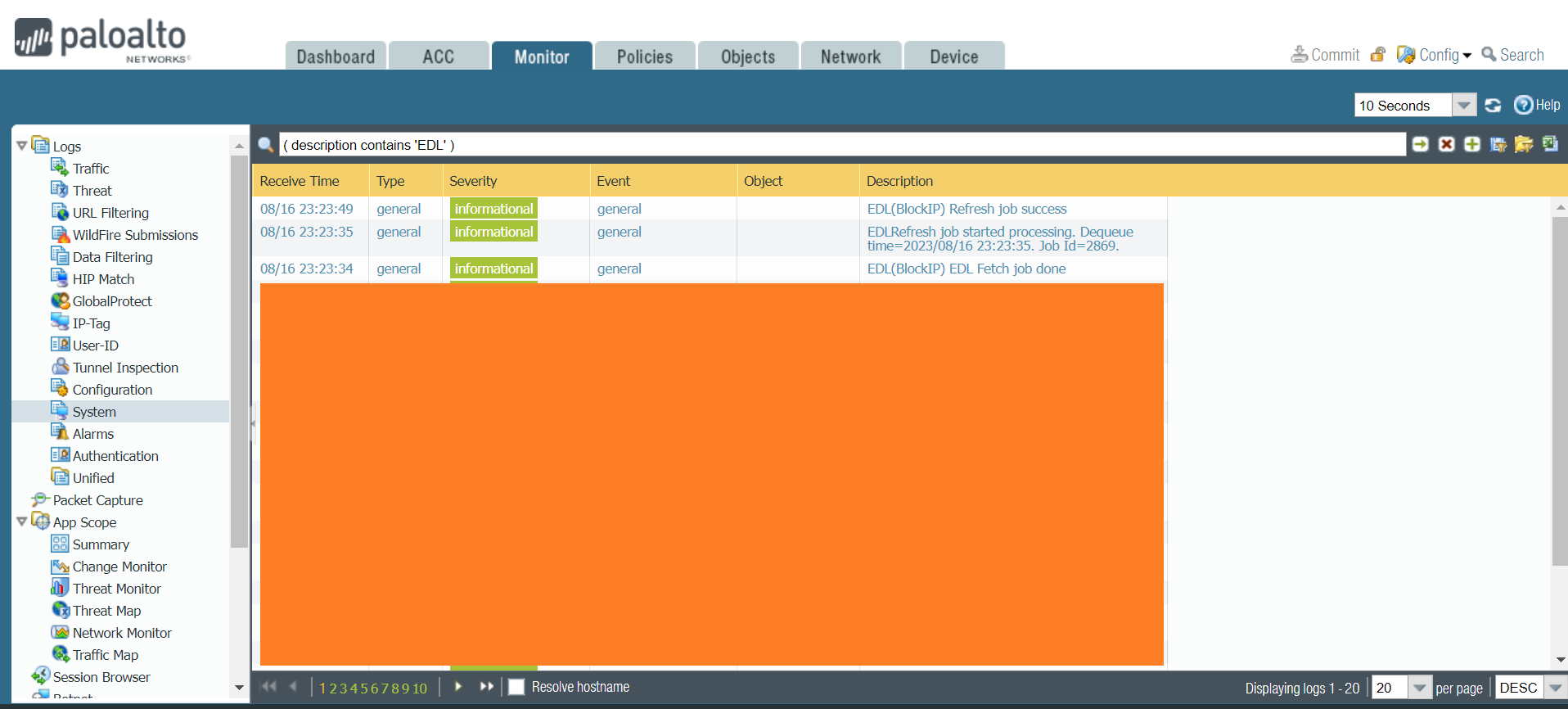

等5分鍾 終於等到有一個EDL Refresh job success

再來到這裏看一看, 果然已經update了

所以就是成功了, 因應公司要求, 再來設定Client Authentication就是網頁不能隨便其他人都能看到內容, 這裏會用IIS.

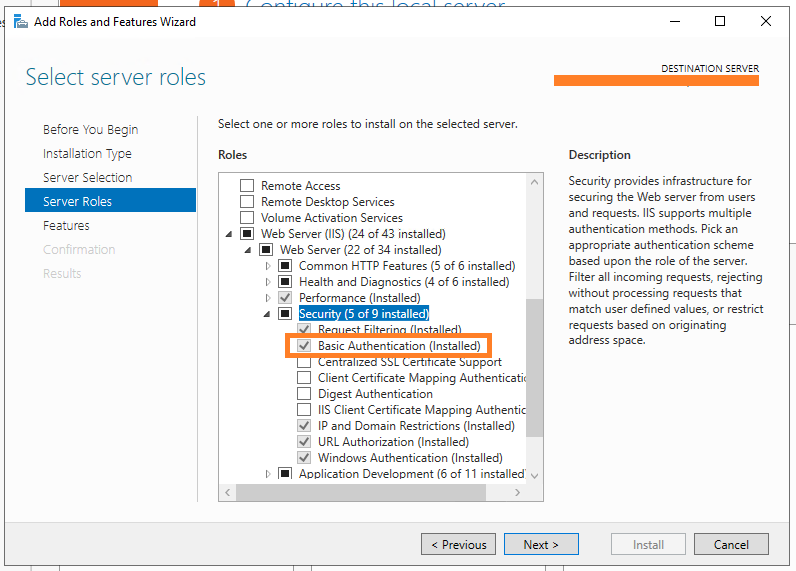

PA只能夠便用Basic Authentication, 所以需要增加這個Roles

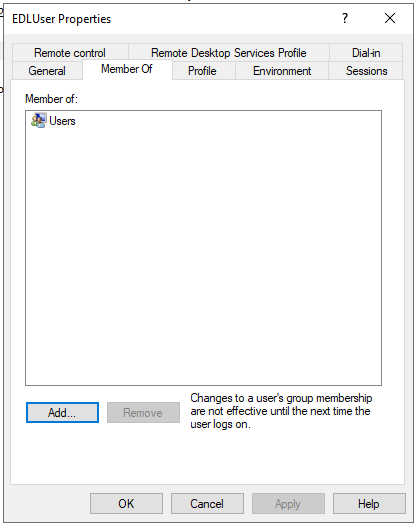

建立一個本地EDLUser, 它只是一個普通人, 所以Member under Users就足夠

再來就是到這個位置, Disable Anonymous Authentication, Enable剛才新增的Basic Authentication, Default domain和Realm不用填, 就是使用Local account

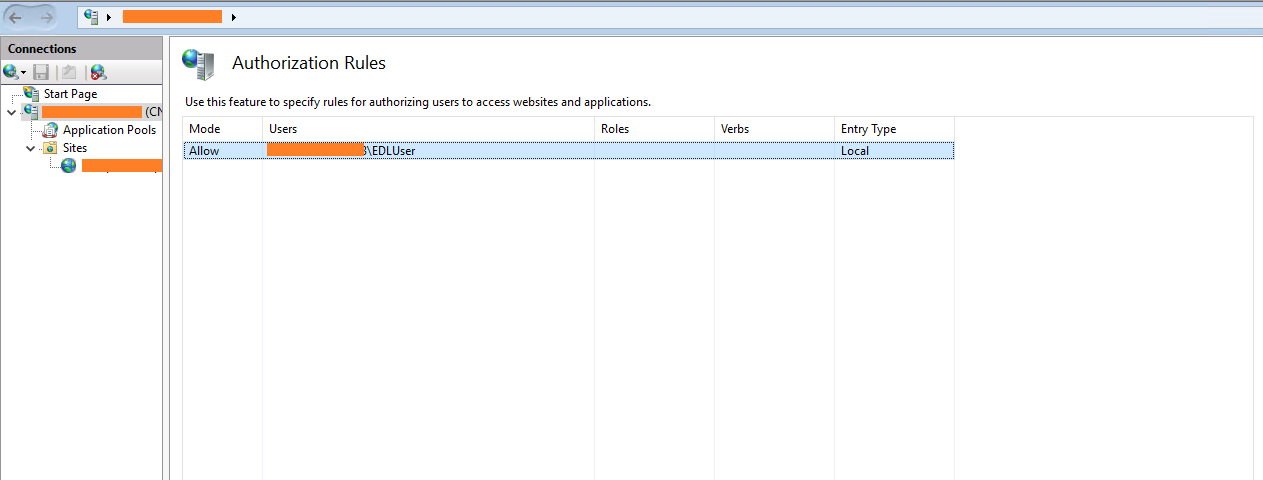

然後到這個位置Delete預設的Allow any, 增加本地account, server\EDLUser

Restart一下IIS設定, 驗查一下是否只能用EDLUser登入, 之後再修改PA的EDL Client Authentication

當然要Commit一下, 又等5分鍾, 看看是否成功